Beveiligingslek bij Google: je bluetooth-oortjes kunnen je bespioneren

Kunnen je draadloze oortjes ongemerkt veranderen in spionagemiddelen? Hoe ongeloofwaardig dat ook klinkt, het kan gebeuren op een alledaagse plek zoals op café of het openbaar vervoer. Belgische onderzoekers hebben onlangs een verontrustend beveiligingslek ontdekt in de Bluetooth-koppelingstechnologie van Google. Door dat lek kunnen gewone oortjes worden misbruikt als microfoon op afstand … en zelfs als middel om je locatie te volgen.

.jpg?rev=4635943d-07ba-4e86-9acb-9eafd2cfc003&mw=660&hash=0065C29C6E3CAEBFDA16AC81660FA776)

Hoe kunnen je Bluetooth-oortjes je bespioneren?

Stel je voor: je zit in een café, met je draadloze oortjes in, verdiept in een telefoongesprek. Je denkt dat alleen jij je gesprekspartner hoort. Maar enkele meters verderop kan iemand al meeluisteren. Dit scenario, dat zo uit een thriller lijkt te komen, is helaas realistisch.

Het COSIC-laboratorium van de KU Leuven, onder leiding van cryptograaf Bart Preneel, heeft een ernstig beveiligingslek in de Bluetooth-koppeling blootgelegd.

Een ernstig beveiligingslek

Het gaat om een kwetsbaarheid die als "ernstig" wordt bestempeld en die een populair systeem voor snelle Bluetooth-koppeling treft: Google Fast Pair.

Na de melding erkende Google het probleem en kondigde het een beveiligingsupdate aan, die vóór eind januari 2026 wordt verwacht. Welke toestellen lopen risico? Hoe werkt de aanval precies? En hoe kan je jezelf beschermen? We zetten alles op een rij.

De gevaren van slimme toestellen

Terug naar boven

Wat is Google Fast Pair en hoe werkt het?

Google Fast Pair Service (GFPS) is een systeem voor snelle koppeling waarmee je Bluetooth-oortjes, hoofdtelefoons of luidsprekers met één tik verbindt met je Android-smartphone.

Fast Pair is aanwezig op honderden miljoenen Bluetooth-apparaten van grote merken zoals Sony en JBL, en is bedoeld om het koppelen van draadloze accessoires eenvoudiger te maken.

Hoe werkt Google Fast Pair?

Zodra je een compatibel Bluetooth-apparaat in de buurt van je smartphone aanzet, verschijnt automatisch een pop-up met de vraag om te verbinden. Je hoeft dus niet eindeloos te zoeken in instellingenmenu’s.

Na de koppeling wordt het accessoire gelinkt aan je Google-account, zodat je het eenvoudig kan synchroniseren en gebruiken op al je Android-toestellen of Chromebook.

Terug naar boven

Waar zit het beveiligingslek in de Bluetooth-koppeling?

Het probleem? Veel fabrikanten hebben Fast Pair niet correct geïmplementeerd. Volgens de onderzoekers van de KU Leuven bleek 68 % van de 25 geteste modellen (van 16 grote merken) kwetsbaar voor hun aanval, die de naam WhisperPair kreeg:

- De aanvaller hoeft niet vlakbij te zijn: een bereik tot 14 meter werd getest.

- Het Bluetooth-accessoire moet niet expliciet in koppelingsmodus staan (wat normaal een druk op een knop vereist): een aanvaller kan het apparaat forceren om te verbinden.

- Vervolgens kan hij de controle overnemen van je oortjes of koptelefoon: audio opnemen van je microfoon, geluid afspelen in je oortjes en in sommige gevallen zelfs je locatie volgen via Googles Find Hub-netwerk.

Er is geen gespecialiseerde apparatuur nodig: een smartphone, tablet, laptop of zelfs een Raspberry Pi met Bluetooth volstaat.

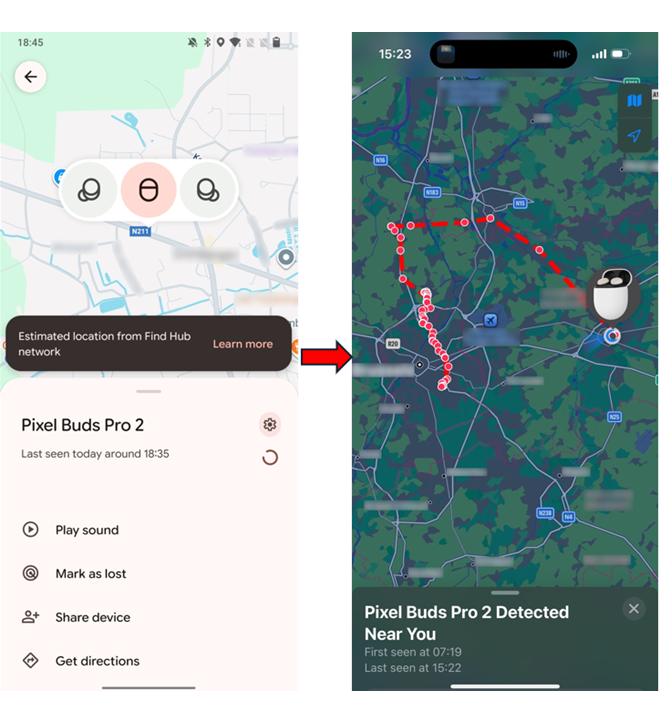

Links: het controlepaneel van de aanvaller, waarop de locatie van het Bluetooth-apparaat zichtbaar is via het Find Hub-netwerk van Google.

Rechts: de waarschuwing voor ongewenste tracking die aangeeft welk apparaat van het slachtoffer wordt gevolgd.

Bron: https://whisperpair.eu/

Wat zijn de zwakke punten van Google Fast Pair?

Het probleem is tweevoudig:

- Gebruiksgemak boven veiligheid: Fast Pair vertrouwt op een softwarematige bevestiging in plaats van een fysieke handeling (zoals een lange druk op een knop).

- Gebrek aan robuuste beveiliging: klassieke Bluetooth vereist een bewuste actie van de gebruiker, terwijl Fast Pair soms zelfs zonder je medeweten koppelt – en dat zonder sterke cryptografische waarborgen. Volgens de onderzoekers wordt "beveiliging pas echt robuust wanneer ze steunt op bewezen cryptografische mechanismen".

Bestaan er veiligere alternatieven voor Google Fast Pair?

Ja. Bij klassieke Bluetooth moet in de meeste gevallen handmatig de koppelingsmodus worden geactiveerd op het accessoire (vaak moet je lang drukken op een specifieke knop). Dat bewijst de intentie van de eigenaar en voorkomt ongewenste verbindingen.

Bovendien maken geavanceerdere systemen gebruik van cryptografische sleutels om communicatie te versleutelen en apparaten te identificeren.

"We hebben Google voorgesteld om zulke cryptografische mechanismen te integreren om misbruik van de koppelingsprocedure te voorkomen", aldus Bart Preneel.

Terug naar bovenWelke apparaten zijn kwetsbaar?

De WhisperPair-kwetsbaarheid kan in principe alle Bluetooth-accessoires met Google Fast Pair treffen, vooral wanneer er sprake is van een ontwerpfout of slechte implementatie door de fabrikant.

Op de website van de onderzoekers vind je een (onvolledige) lijst van geteste en kwetsbare apparaten, met merken zoals Sony, Google, Xiaomi, Jabra of JBL.

Bluetooth: een algemeen risico?

Hoewel we hier focussen op oortjes en koptelefoons, kunnen ook andere apparaten risico lopen, zoals draagbare luidsprekers, smartwatches en andere Bluetooth-accessoires die gebruikmaken van Google Fast Pair.

De mogelijke gevolgen zijn ernstig: een kwaadwillige kan bijvoorbeeld op afstand een Bluetooth-luidspreker koppelen (zonder zelf vlakbij te zijn – in tests tot op 14 meter afstand), het toestel naar eigen believen bedienen, of de "Find"-functies van Google misbruiken om het apparaat – en dus ook de gebruiker – ongemerkt te volgen.

Geldt deze kwetsbaarheid alleen voor Android?

Neen, dit is geen exclusief Android-probleem. Ook bij een iPhone, Mac of pc blijft het risico bestaan als je een kwetsbaar Bluetooth-accessoire gebruikt.

In de praktijk treft het risico alle apparaten die compatibel zijn met Google Fast Pair. Zo kan een iPhone-gebruiker probleemloos oortjes of een luidspreker van Xiaomi gebruiken die met deze technologie zijn uitgerust. In dat geval kan de kwetsbaarheid zich ook voordoen, aangezien de communicatie tussen beide toestellen via Bluetooth verloopt.

Weet wel: Google Fast Pair is niet aanwezig op Apple-accessoires, zoals de AirPods.

Terug naar boven

Hoe bescherm je jezelf tegen deze kwetsbaarheid?

Kan je Fast Pair uitschakelen?

Niet echt. Op sommige Android-smartphones is het mogelijk om Fast Pair-pop-ups en -scans uit te schakelen, maar dat biedt geen echte bescherming tegen deze kwetsbaarheid. Het probleem zit namelijk in het Bluetooth-accessoire zelf (oortjes, hoofdtelefoon, luidspreker÷…), en niet in de smartphone.

Hoe koppel je op de correcte manier met Bluetooth? Waar moet je op letten?

- Controleer altijd de herkomst van een Bluetooth-melding voordat je een koppeling bevestigt.

- Accepteer geen onbekende koppelingen, zeker niet op openbare plaatsen.

- Schakel Bluetooth uit wanneer je het niet gebruikt.

- Wees alert voor onverwachte trackingmeldingen (sommige verschijnen pas tot 48 uur later), zelfs als ze van je eigen toestel lijken te komen.

Hoe weet je of een koppeling veilig is?

Verplichte fysieke bevestiging

Een veiligere koppeling vereist dat je een fysieke knop op het Bluetooth-accessoire indrukt (vaak aangeduid als "koppelingsmodus"). Dat bewijst dat de gebruiker bewust toestemming geeft voor de verbinding.

Cryptografisch bewijs

Volgens de onderzoekers van het COSIC-laboratorium is een sterk cryptografisch mechanisme nodig dat wiskundig aantoont dat de koppeling voortkomt uit een vrijwillige handeling van de gebruiker. Dat kan bijvoorbeeld door het indrukken van de knop te integreren in de aanmaak van de koppelingssleutel. Ontbreekt zo’n bewijs, dan kan een aanvaller de koppeling op afstand forceren.

Vermijd automatische verbindingen zonder handeling

Elke koppelingsprocedure die geen fysieke actie vereist, of enkel steunt op automatische softwarematige bevestigingen, is minder veilig en kan kwetsbaar zijn voor dit soort aanvallen. Zoals de onderzoekers benadrukken, is beveiliging pas echt robuust wanneer ze "steunt op solide cryptografische mechanismen", met name om bij elke verbinding de intentie van de gebruiker te bewijzen. Zij pleiten ervoor dat Google deze vereiste opneemt in het Fast Pair-protocol om ongeautoriseerde koppelingen te voorkomen. Terug naar bovenConcreet: zo gebruik je Bluetooth veilig

- Update je Bluetooth-accessoire zodra er een firmware-update beschikbaar is. Dat vereist soms de installatie van een app van de fabrikant.

- Raadpleeg de lijst met kwetsbare apparaten.

- Neem bij twijfel contact op met de klantendienst van de fabrikant voor een update of extra informatie over de beveiliging.

- Wees extra voorzichtig op openbare plaatsen: beperk het gebruik van Bluetooth en let goed op koppelingsmeldingen.

- Een officiële beveiligingsupdate wordt verwacht vóór eind januari 2026, maar de beschikbaarheid hangt af van hoe snel fabrikanten die update verspreiden.

Onthoud tot slot: Fast Pair uitschakelen op je smartphone of je accessoires resetten volstaat niet. Alleen een firmware-update van het Bluetooth-accessoire zelf verhelpt het probleem definitief.

8 tips om je slimme toestellen te beveiligen

Terug naar boven